L’hameçonnage, aussi appelé phishing est une pratique frauduleuse qui consiste à vous attirer grâce à un email ou un SMS, sur un site web piégé, prenant l’apparence d un site connu (Microsoft, Amazon, Google, etc) que vous utilisez souvent. Sous un ingénieux mais fallacieux prétexte, vous êtes invités à saisir vos identifiants qui sont alors récupérés par l’attaquant. Cette manière de procéder est une industrialisation des méthodes d’ingénierie sociale.

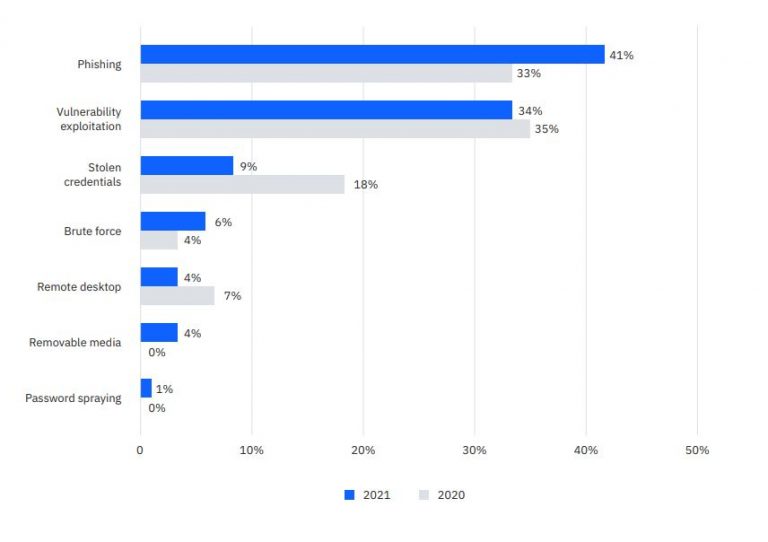

Cette pratique extrêmement courante est le vecteur de cyberattaque le plus répandu en 2021 (crédit IBM X-Force) :

Le but premier est simple :

Souvent, l’action de phishing n’est pas le but final de l’attaque, il s’agit juste de la première étape d’un schéma plus complexe.

Elle sert donc d’étape d’amorçage.

Les identifiants usurpés peuvent être utilisés :

L’attaquant prépare tout d’abord un site web piège aux couleurs d’un site connu (Amazon dans 20% des cas, ou d’autres sites inspirant confiance au grand public).

Il invente un prétexte (ingénierie sociale) et rédige le faux email ou sms à envoyer à la victime.

Dans le cadre d’une campagne de masse, il utilise un ordinateur compromis pour lancer sa campagne de spams à destination d’une liste d’adresses. Il peut aussi acheter ce service et la liste d’adresses qualifiées à un autre pirate sur le darknet.

Dans le cadre d’une attaque ciblée (spear ou whale phishing), il envoie le message uniquement à la victime, et éventuellement à quelques-uns de ses collègues les plus proches, afin de crédibiliser le prétexte trouvé (campagne de mise à jour des mots de passe, etc.).

Il attend ensuite sagement que le piège se referme. Cela peut prendre quelques heures à plusieurs jours.

Dans le cadre d’une attaque ciblée, un ou deux messages de relance seront envoyés afin de tenter l’utilisateur, comme lors d’une campagne classique de marketing automation.

Ce type d’attaque ne nécessite donc pas de moyens technologiques évolués, contrairement à l’exploitation de vulnérabilités. Il représente un vecteur abordable financièrement, et avec un potentiel de gain intéressant.

Les cibles peuvent être larges, en profitant des outils de spams, un peu comme la pêche au chalut.

Les pirates lancent un filet géant et comptent sur la chance, et l’effet statistique. Une campagne de 200.000 emails (1h d’envoi), même un taux de 0,1% de succès offre 200 identifiants.

Les cibles peuvent être aussi très précises, dans le cadre d une attaque ciblée :

Le site Cybermalveillance.gouv.fr dispose d’une fiche complète sur le phishing, avec des mesures de protection, et la marche à suivre en cas de compromission.

Petit rappel quand même des mesures essentielles :

Ce type d’attaque étant basé sur de l’ingénierie sociale, le meilleur rempart reste l’humain.

N’hésitez pas à sensibiliser et former vos utilisateurs régulièrement.

Une bonne première initiative, à mener avec les RH peut être de leur faire suivre le MOOC SecNumAcademie , qui leur apportera les connaissances et réflexes de base en cybersécurité.

Bienvenue chez VIRGINIS TECHNOLOGIES ; dites-nous en plus :